A VIDA É UMA

SOMBRA ERRANTE; UM POBRE COMEDIANTE QUE SE PAVONEIA NO BREVE INSTANTE QUE LHE

RESERVA A CENA, PARA DEPOIS NÃO SER MAIS OUVIDO. É UM CONTO DE FADAS QUE NADA

SIGNIFICA, NARRADO POR UM IDIOTA CHEIO DE VOZ E FÚRIA.

Quando lançou o iPhone, Steve Jobs inovou a maneira

como os celulares vinham sendo usados. Hoje, os diligentes telefoninhos não só são verdadeiros computadores de bolso como substituem o desktop e do notebook na execução de um sem-número

de tarefas.

Há atualmente no Brasil mais celulares do que habitantes, e o Google Android se faz presente em 75%

dos smartphones e tablets. Como popularidade e segurança não

andam de mãos dadas, os ataques a esses dispositivos vêm se intensificando a

cada dia.

Observação: Embora o iOS — sistema proprietário desenvolvido pela Apple para operar iPhones e iPads — abocanhe uma fatia de “apenas”

23% do mercado, a turma da Maçã não está livre desse tipo de ameaça,

embora o risco seja bem menor.

O

WhatsApp, por ter presença garantida na esmagadora maioria dos smartphones — tanto com

Android quanto

com

iOS —, é largamente

utilizado por cibercriminosos e cibervigaristas como trampolim para seus golpes. E de algumas

semanas para cá o número de registros de uma nova modalidade de

phishing vem crescendo assustadoramente.

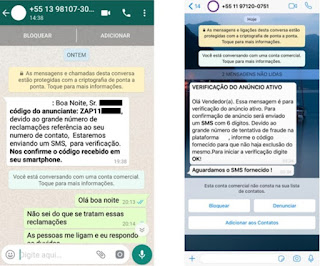

A maracutaia se vale de anúncios em plataformas como OLX, WebMotors, ZapImóveis e Mercado Livre, embora as vítimas possam ser fisgadas de outras

maneiras, já que o número do celular vem sendo solicitado para quase tudo, tanto

no mundo virtual quanto no físico. Segundo a empresa de segurança digital Kaspersky, o esquema é bem simples: os

cibercriminosos monitoram as plataformas de venda pela internet para mirar

usuários que criaram um anúncio de venda. Com as informações do anúncio, eles

se passam pela plataforma de vendas e enviam uma mensagem no WhatsApp para o alvo — algo como: “verificamos um anúncio recém postado, e

gostaríamos de atualizar para que continue disponível para visualização” ou

“devido ao grande número de reclamações

referente ao seu número de contato, estamos verificando”. Ao final, eles informam

à vítima que ela receberá um código via SMS,

e que deverá informá-lo, também por SMS,

para solucionar a questão. Assim que recebe o código — que na verdade é código

de ativação da conta —, o fraudador dá início ao processo de ativação do WhatsApp da vítima em um novo celular.

Com pleno acesso ao histórico das conversas e lista de

contatos e grupos da vítima, o vigarista envia mensagens para as pessoas que

lhe parecerem mais promissoras (normalmente as dos grupos "família", "amigos" e assemelhados), pedindo um empréstimo para uma despesa urgente. Se o destinatário se dispõe

a ajudar, o vigarista só precisa perguntar “qual o banco mais fácil” e depois

enviar os dados da conta bancária de um laranja. Até a vítima recuperar o

acesso ao WhatsApp, o golpista terá tido tempo suficiente para jogar a isca para dezenas de contatos.

Nos casos analisados, o teor das conversas iniciadas

pelos criminosos muda de acordo com a pessoa que está sendo abordada, e as

desculpas para empréstimos variam, com os pedidos sendo feitos para os mais diversos

fins. Portanto, desconfie de pedidos de empréstimos feitos via WhatsApp e jamais os atenda sem antes

entrar em contato com o solicitante, pessoalmente ou por telefone, mesmo que ele

seja parente, amigo ou colega de trabalho. Adicionalmente, habilite a dupla

autenticação do aplicativo mediante uma senha de seis dígitos. Assim, mesmo que obtenha o código de ativação da sua conta, o estelionatário só conseguirá

transferi-la se fornecer também essa senha — vale lembrar que os dados do WhatsApp são vinculados ao SIM Card (chip da operadora), e não ao aparelho

(hardware).

No Android, abra

o menu do WhatsApp tocando no ícone

dos três pontinhos, no canto superior direito da tela, e toque em Configurações > Conta. No menu que

será exibido em seguida, selecione a opção Verificação

em duas etapas. Ative-a, digite uma senha (PIN) de seis dígitos e confirme na próxima tela. Por

fim, adicione um endereço de email de segurança.

Observação: É importante que você utilize um endereço de

e-mail vinculado à conta do WhatsApp

para ter uma garantia a mais quando for registrar o número em outro aparelho. Além

disso, se você esquecer os números que escolheu para o PIN, poderá utilizar o

e-mail escolhido para receber um código, que lhe garantirá acesso ao aplicativo.

No iOS, abra o WhatsApp em seu iPhone e, na barra inferior, toque em Ajustes,

vá em Conta, selecione Verificação em duas etapas, toque em Ativar, digite o PIN,

confirme e informe o email de segurança.

Se as informações desta postagem não forem suficientes, sugiro assistir a

este vídeo.